Saiba quais apps monitoram seu dispositivo por meio de navegadores

Você já deve ter reparado como alguns aplicativos possuem navegadores próprios, que se abrem quando você clica em um link cuja extensão não pode ser lida pelo próprio app. Isso não é um simples recurso de interação com você, mas sim uma artimanha usada por grandes empresas para monitorar vários aspectos do seu dispositivo.

O nome desse recurso é in-app browser e ele é, por definição, aquilo que diz o próprio nome: quando você clica em um link, ao invés de abrir o Google Chrome (Android) ou o Safari (iOS), você na verdade visualiza uma página de internet dentro do próprio app. Isso pode parecer útil, mas também abre espaço para monitoramento de dados, no mínimo, indigestos, como endereços, datas de nascimento, números de cartões de crédito e até quais teclas você usa em uma digitação qualquer.

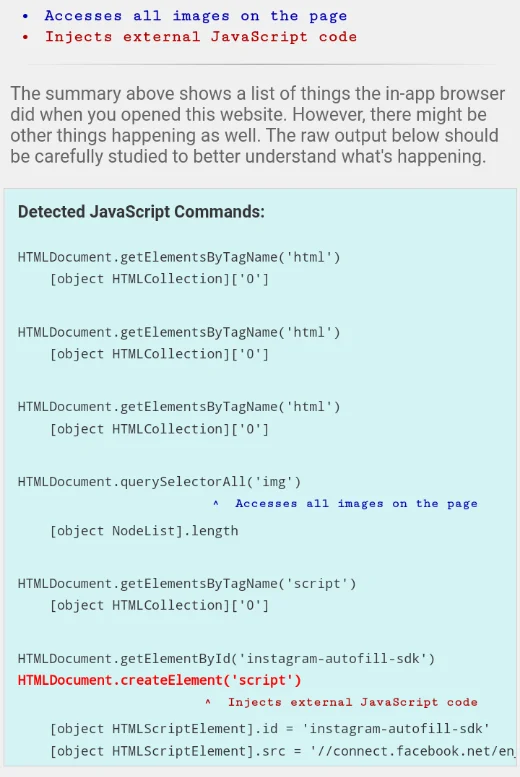

InnAppBrowser: captura de tela mostra ferramenta que denuncia dados coletados por navegadores internos dos apps (Imagem: InAppBrowser/Reprodução)

Navegadores rastreados

Felizmente, há um recurso que denuncia esse tipo de monitoramento: o site InAppBrowser faz uma varredura simples em seu dispositivo – seja ele um smartphone ou notebook – em busca de códigos JavaScript, um tipo de linguagem de programação que permite que aplicativos monitorem e coletem seus dados de navegação para uso próprio sem sua permissão.

O problema com isso é que, ao contrário de navegadores convencionais, que normalmente têm recursos como adblockers e ferramentas que impedem o rastreio de dados, os browsers internos de aplicativos são desenhados especificamente para fazer a captura dessas informações nos bastidores: você não vê acontecendo, mas acontece.

E é nisso que entra o InAppBrowser: a ferramenta criada pelo desenvolvedor Feliz Krause exibe um relatório completo não apenas de quais apps fazem isso, mas o que os códigos injetados fazem, e em qual grau de severidade.

O TikTok, por exemplo, faz o monitoramento de toques no teclado, bem como armazena seleções de texto, cópia e cola (CTRL-C/CTRL-V). A princípio, parece pouco, mas imagine uma situação corriqueira: algum e-commerce divulga uma promoção pelo app de vídeos curtos, você clica e o navegador interno abre a página de cadastro, onde você fornece seu celular, nome completo, e-mail, endereço e cartão de crédito. Não é só a loja quem verá isso, mas o TikTok também.

O Instagram é outro que faz uso desse recurso: o app de fotos da Meta não é tão invasivo quanto o TikTok, mas ainda assim faz um uso preocupante, fazendo o tráfego de dados capturados para armazenamento externo além de monitorar seleções de texto (mas não digitação).

Como usar o InAppBrowser?

A ferramenta é bem técnica em seus relatórios, o que pode assustar um pouco, mas seu uso é bastante simples: basta você abrir o app que quer verificar e postar o endereço “http://inappbrowser.com” (sem as aspas e com o “http”: alguns navegadores internos não reconhecem apenas a segunda parte do endereço).

Por “postar”, vale qualquer campo de envio de texto: você pode comentar uma foto ou enviar o link acima por mensagem privada a algum contato (avise-o antes para que ele não suspeite que você é um golpista e denuncie seu perfil, ok?). Uma vez enviado, o endereço se torna “clicável” e, ao acessar a página, a ferramenta lhe dá um relatório bem detalhado. Dica: os códigos marcados em vermelho são os mais graves.

O TikTok tem um navegador interno que sabe até o que você digita no celular (Imagem: Solen Feyissa/Unsplash)

Krause, o desenvolvedor responsável, ressalta que nem todo JavaScript é detectado por sua página. E se o app tiver codificação JavaScript nativa, ele também não vai pegar.

Como método de defesa contra esse monitoramento, existem algumas saídas: a mais óbvia é deletar o app, mas nem todo mundo quer deixar de acessar o Instagram. Uma boa saída é tentar exportar o link que você quer acessar para o seu navegador padrão – Chrome, Safari, Firefox etc. – contando com as ferramentas anti-detecção de cada um.

Via The Verge